Trong rất nhiều sự cố an ninh mạng, câu hỏi thường được đặt ra là: “Hacker đã làm điều đó bằng cách nào?”

Nhưng trong môi trường doanh nghiệp, câu hỏi quan trọng hơn lại là: “Vì sao hệ thống cho phép điều đó xảy ra?”

Thực tế cho thấy, phần lớn các cuộc tấn công không bắt đầu bằng kỹ thuật cao siêu hay công cụ phức tạp. Chúng bắt đầu từ những chi tiết rất nhỏ – nhỏ đến mức IT thường bỏ qua vì “hệ thống vẫn đang chạy”.

Khi hệ thống vẫn chạy, nhưng rủi ro đã ở bên trong

Một email phishing được mở nhầm. Một dịch vụ để cấu hình mặc định. Một tài khoản có quyền cao hơn mức cần thiết. Một rule được tạo vội rồi… quên chỉnh lại.

Không có cảnh báo đỏ. Không có hệ thống sập. Mọi thứ vẫn hoạt động bình thường.

Cho đến khi dữ liệu bị lấy đi, hoặc hệ thống bị khóa bởi ransomware, lúc đó câu hỏi mới xuất hiện – nhưng đã quá muộn.

Hacker không tấn công theo cách IT thường nghĩ

Nhiều IT vẫn hình dung hacker là người viết exploit phức tạp, vượt firewall, phá vỡ các lớp bảo vệ nâng cao. Thực tế, đa số các cuộc tấn công đi theo con đường dễ nhất:

- Trinh sát hệ thống từ bên ngoài

- Tìm điểm yếu nhỏ nhất

- Leo thang quyền từng bước

- Và biến lỗi “nhỏ” thành sự cố “lớn”

Vấn đề nằm ở sự khác biệt trong tư duy:

- IT nhìn hệ thống bằng tư duy vận hành

- Hacker nhìn hệ thống bằng tư duy khai thác

Khoảng trống giữa hai góc nhìn này chính là nơi rủi ro tồn tại.

Vì sao doanh nghiệp có đủ công cụ nhưng vẫn bị tấn công?

Rất nhiều doanh nghiệp hiện nay đã đầu tư đầy đủ firewall, antivirus, MFA, log, SIEM… nhưng vẫn bị xâm nhập.

Nguyên nhân không nằm ở việc thiếu công cụ, mà ở chỗ không ai thực sự nhìn hệ thống dưới góc độ “nếu tôi là kẻ tấn công”.

Master Ethical Hacker không được xây dựng để thay thế các giải pháp bảo mật sẵn có. Chương trình này tồn tại để trả lời một câu hỏi cốt lõi:

“Nếu hệ thống này bị tấn công, kẻ xấu sẽ bắt đầu từ đâu?”

Master Ethical Hacker không dạy phá hoại – mà dạy nhìn thấy rủi ro

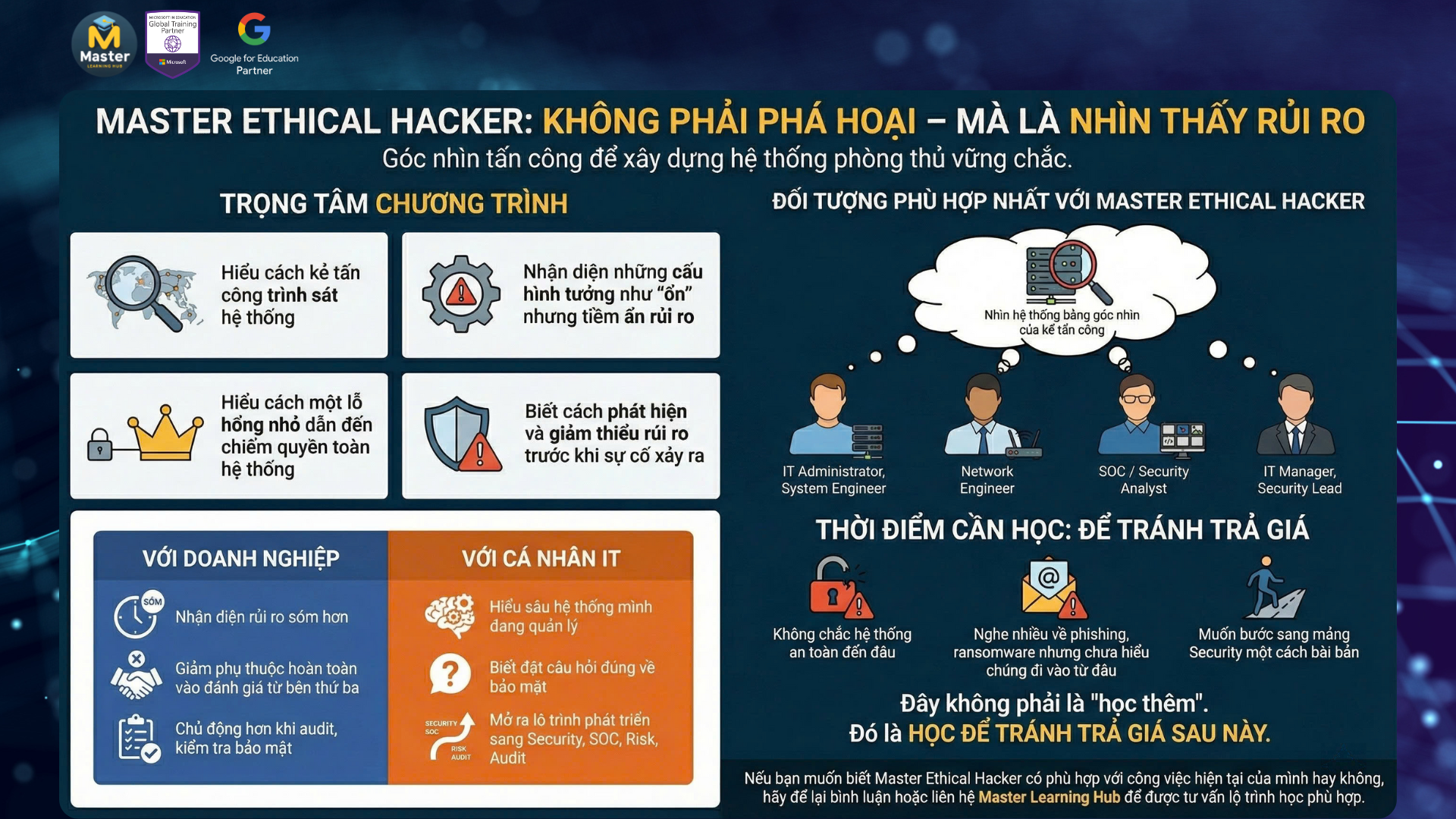

Khác với suy nghĩ phổ biến, Master Ethical Hacker không tập trung vào việc “hack cho giỏi”. Trọng tâm của chương trình là:

- Hiểu cách kẻ tấn công trinh sát hệ thống

- Nhận diện những cấu hình tưởng như “ổn” nhưng tiềm ẩn rủi ro

- Hiểu cách một lỗ hổng nhỏ dẫn đến việc chiếm quyền toàn hệ thống

- Biết cách phát hiện và giảm thiểu rủi ro trước khi sự cố xảy ra

Nói cách khác, chương trình giúp IT nhìn thấy những điểm yếu mà bình thường họ không nhìn thấy.

Ai học Master Ethical Hacker sẽ “ngộ ra” nhiều nhất?

Chương trình đặc biệt phù hợp với:

- IT Administrator, System Engineer

- Network Engineer

- SOC / Security Analyst

- IT Manager, Security Lead

Điểm chung của họ là đang quản lý hệ thống thật, nhưng chưa từng nhìn hệ thống bằng góc nhìn của kẻ tấn công. Với những đối tượng này, Master Ethical Hacker không đơn thuần là một khóa học. Đó là sự thay đổi cách suy nghĩ về an toàn hệ thống.

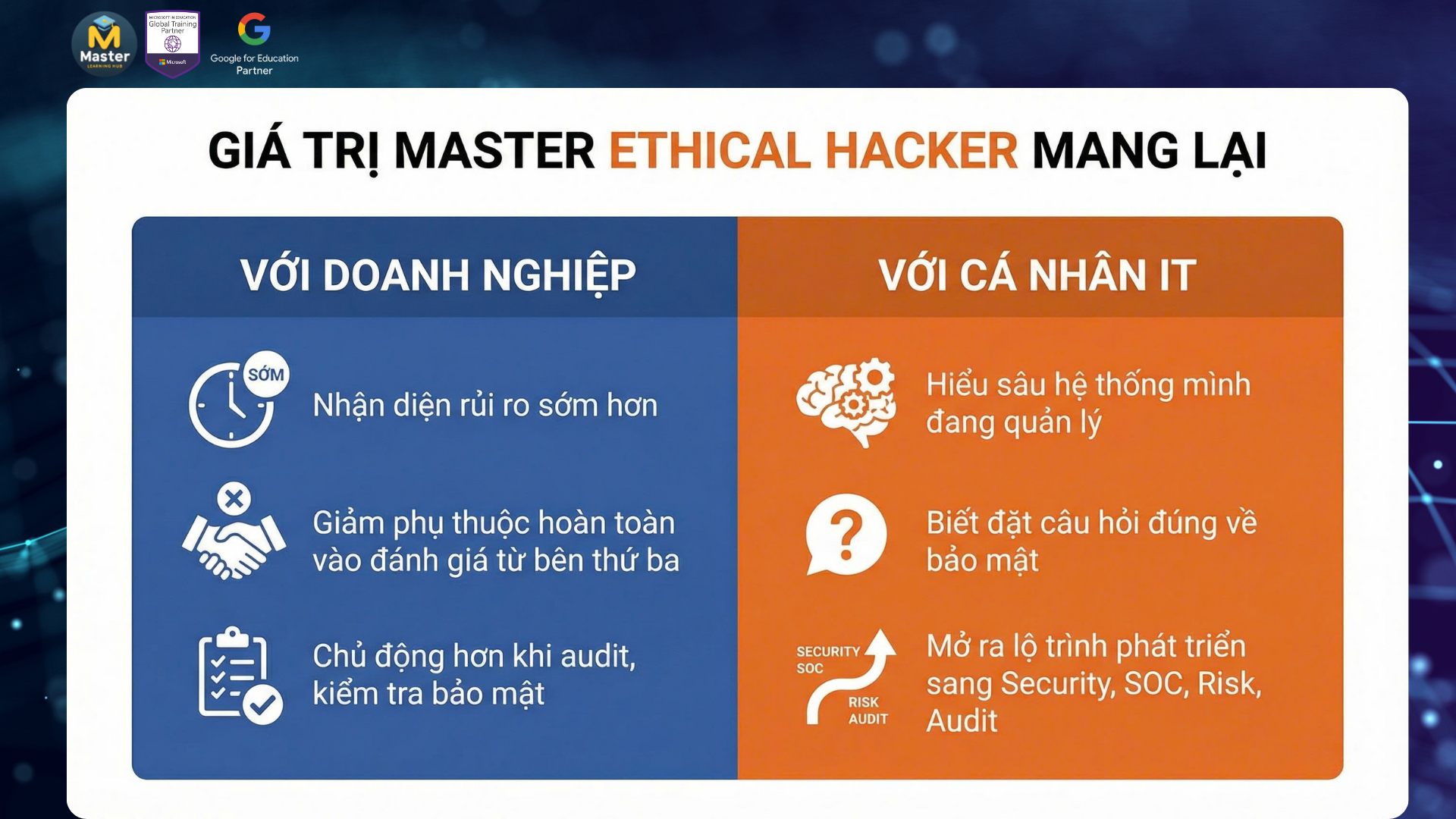

Master Ethical Hacker mang lại giá trị gì trong doanh nghiệp?

Với doanh nghiệp:

- Nhận diện rủi ro sớm hơn

- Giảm phụ thuộc hoàn toàn vào đánh giá từ bên thứ ba

- Chủ động hơn khi audit, kiểm tra bảo mật

Với cá nhân IT:

- Hiểu sâu hệ thống mình đang quản lý

- Biết đặt câu hỏi đúng về bảo mật

- Mở ra lộ trình phát triển sang Security, SOC, Risk, Audit

Master Ethical Hacker không biến bạn thành hacker mũ đen. Chương trình giúp bạn trở thành người mà hacker không muốn đối đầu.

Khi nào Master Ethical Hacker thật sự đáng học?

Nếu bạn đang quản lý hệ thống nhưng không chắc nó an toàn đến đâu; nghe nhiều về phishing, ransomware nhưng chưa hiểu chúng đi vào từ đâu; hoặc muốn bước sang mảng Security một cách bài bản, thì Master Ethical Hacker không phải là “học thêm”. Đó là học để tránh trả giá sau này.

Nếu bạn muốn biết Master Ethical Hacker có phù hợp với công việc hiện tại của mình hay không, hãy để lại bình luận hoặc liên hệ Master Learning Hub để được tư vấn lộ trình học phù hợp.